O QC ameaça tornar obsoletos os protocolos criptográficos atuais, forçando a sociedade científica a pesquisar novos algoritmos criptográficos e produtos de segurança resistentes a ataques quânticos.

O EY CEO Imperative Study de 2021 mostra que o QC não foi prioridade para os executivos nos próximos dois anos, representando como a tecnologia ainda não está pronta para aplicações comerciais cotidianas. No entanto, em uma pesquisa separada das empresas do Reino Unido a partir de 2022, a maioria dos entrevistados disse que sua empresa tomará medidas concretas para se preparar para o controle de qualidade dentro de um a dois anos. E a criptografia é uma área-chave de foco: 72% dos entrevistados da pesquisa em tecnologia, mídia e telecomunicações dizem que as tarefas relacionadas à criptografia são sua principal prioridade para uso de QC, enquanto 61% em manufatura avançada e outros campos de produção industrial dizem o mesmo. Os setores de consumo, energia e private equity também classificaram a criptografia como sua segunda maior prioridade dentro do QC.

Por que as CSOs devem se preocupar com a computação quântica hoje

Embora a tecnologia ainda não esteja totalmente estabelecida, os dados de hoje ainda são vulneráveis à descriptografia QC, pois a vida útil dos dados pode ser maior do que o tempo necessário para quebrar os métodos de criptografia atuais. Isso geralmente é chamado de ataques “colher agora, descriptografar depois”, em que agentes mal-intencionados coletam informações criptografadas agora na esperança de que os QCs sejam capazes de quebrar essa criptografia no futuro. O recente relatório EY Quantum Approach to Cybersecurity descobriu que os seguintes produtos de segurança estão em alto nível de risco devido aos avanços nos computadores quânticos:

Infraestrutura de chave pública |

Autoridade de Certificação (CA), Certificados SSL comumente usados. Desde 2014, quase todas as CAs comerciais usam chaves públicas RSA de pelo menos 2048, que são consideradas quebráveis. |

Distribuição segura de software |

Principalmente assinaturas digitais baseadas em chave pública, contendo chaves públicas RSA. |

Autorização federada |

Métodos de logon único como OAuth, OpenID e SAML, entre outros, são amplamente baseados em HTTP e, uma vez hackeados, são extremamente vulneráveis a roubo de dados e atos criminosos. |

Troca de chaves em canal público |

Compartilhamento de chaves apenas entre indivíduos Os métodos de troca de chave e acordo de chave são usados em protocolos de segurança de rede como SSHE, IKE, IPsec SSL e TLS para proteger a comunicação privada. Eles dependem em grande parte de RSA, criptografia de curva elíptica ou algoritmos Diffie-Hellman (ECDH). |

E-mail seguro |

E-mails seguros geralmente enviados via S/MIME para entidades predominantemente governamentais e empresas regulamentadas para troca de e-mails confidenciais/autênticos. Eles dependem amplamente de chaves públicas RSA. |

Rede virtual privada |

O IPSec garante acesso à rede da empresa, acesso a aplicativos relacionados ao trabalho e força de trabalho móvel. As VPNs também podem ser usadas para contornar as restrições locais da Internet em países estrangeiros, criando uma rede de encapsulamento habilitada via RSA ou ECC com protocolos de estabelecimento chave, como IKE ou IKE móvel. |

Navegação segura na web |

Navegação na Web com bloqueio seguro por meio de sites habilitados para SSL/TLS, exigidos principalmente por requisitos regulamentares e conformidade devido às informações privadas do usuário, como dados de pagamento. RSA ainda é a chave de autenticação mais comum. |

Dispositivos controladores |

Criptografia embutida de dispositivos controladores em qualquer tipo de maquinário (carros, aviões, fábricas etc.) geralmente não têm recursos de armazenamento, computação ou comunicação para suportar métodos criptográficos, como os baseados em treliça, e geralmente são bastante difíceis de substituir. |

Transações privadas de blockchain |

Os algoritmos de proteção Blockchain incluem RSA e ECDSA, portanto, o mundo criptográfico deve superar os algoritmos do problema de fatoração para permanecer seguro. As assinaturas de transação de blockchain para identificação e nós de blockchain com comunicação pela Internet são extremamente vulneráveis. |

Os Diretores de Segurança (CSOs) já podem estar formulando uma estratégia de QC que inclua:

- Avaliando os riscos: quanto de seus dados criptografados está em risco?

- Analisando possíveis impactos: qual seria o impacto no seu negócio se essas informações criptografadas fossem quebradas nos próximos 5 a 10 anos?

- Planejando um roteiro: de seu atual ecossistema de segurança cibernética corporativa para um quântico —como chegamos lá a partir daqui?

Embora novos algoritmos de controle de qualidade permitam que as empresas aumentem seu nível de segurança com a inclusão de criptografia resistente a quantum, o nível de segurança também dependerá do nível de maturidade e controles de segurança cibernética atualmente em vigor nos negócios e da progressão da tecnologia em conjunto com regulamento.

Para continuar operando com sucesso e segurança, as empresas precisarão garantir que seu plano de segurança cibernética com tecnologia quântica esteja totalmente amadurecido antes que a ameaça representada pelas tecnologias QC se torne uma realidade.

Para avaliar a prontidão quântica em seu cenário de negócios de segurança cibernética, pergunte:

- A segurança e criptografia de dados são essenciais para o seu negócio?

- Quão bem preparado está seu cenário de negócios de segurança cibernética?

- Você está ciente das ameaças à segurança cibernética representadas pela tecnologia quântica emergente?

- Você tem plena consciência dos riscos e ameaças apresentados por essas tecnologias?

- Você tem em mãos um modelo de negócios bem preparado e com tecnologia quântica, pronto para implementação?

- Seus protocolos de segurança são “cripto-ágeis?”

- Você pode permitir que informações confidenciais sejam roubadas hoje para serem descriptografadas quando as tecnologias de computação quântica estiverem disponíveis no futuro?

Um passo importante para as empresas na jornada em direção à criptografia resistente a quantum também é tomar conhecimento dos desenvolvimentos no ambiente regulatório. Os esforços regulatórios para abordar a criptografia pós-quântica já começaram. Nos Estados Unidos, o Instituto Nacional de Padrões e Tecnologia (NIST) está trabalhando em um conjunto de padrões, assim como o Instituto Europeu de Padrões de Telecomunicações. Espera-se que os padrões do NIST sejam publicados em 2024.

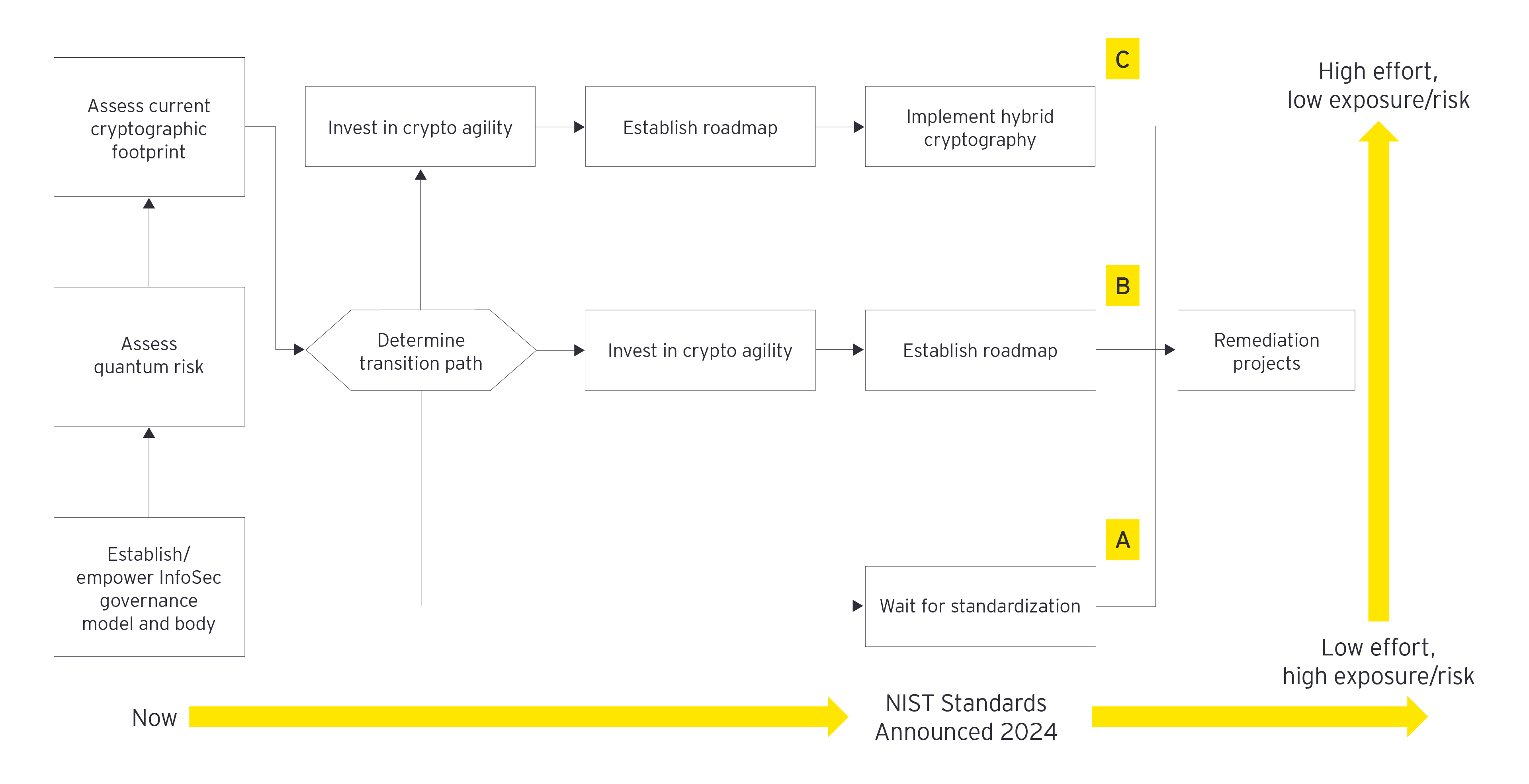

Os três caminhos para um futuro resistente a quantum

Dadas as ameaças e a resposta regulatória, a hora de agir é agora. Com o roteiro de prontidão quântica a seguir, as entidades podem avaliar o quão pronto seu modelo de negócios cibernéticos está para a era quântica e reduzir sua exposição a ataques quânticos. Uma vez realizada a avaliação, o modelo e o órgão de governança podem ser revistos e redefinidos no caminho para um futuro quântico resiliente.

A prontidão de uma organização para ameaças quânticas e padronização pode ser dividida em três estratégias e cenários diferentes a serem aplicados após uma avaliação completa do risco quântico, de acordo com o Cybersecurity Research Lab da Ted Rogers School of Management da Toronto Metropolitan University. Esses três, refletidos no gráfico acima, são:

A. Certas organizações esperarão que os regulamentos de padronização entrem em vigor antes de tomar qualquer iniciativa. Isso inclui empresas cujos dados são de valor relativamente baixo para hackers em potencial ou dados que existem por um curto período de tempo.

B. Algumas organizações investirão em agilidade criptográfica de antemão e estarão prontas para lançar iniciativas apropriadas no momento em que os padrões oficiais entrarem em vigor, estabelecendo um roteiro adaptável e mantido.

C. Poucas organizações com maior risco e recursos suficientes irão além; além de serem cripto-ágeis, eles adotarão uma postura híbrida implementando uma camada de segurança resistente a quantum sobre a existente. Isso ajudará a reduzir o risco de dados roubados agora e descriptografados no futuro, quando os computadores quânticos totalmente operacionais estiverem disponíveis para uso.

Artigos relacionados

Resumo

À medida que avançamos para um futuro movido a quantum, avaliar e reduzir a exposição ao risco quantum de sua organização se tornará fundamental. Embora a tecnologia quântica ainda esteja em sua infância, as empresas que planejam agora um futuro resiliente quântico serão aquelas que podem oferecer a melhor defesa contra vetores emergentes de ataques cibernéticos.